Коммутация. Защита портов коммутатора

Основные моменты работы коммутатора

Мы уже изучили как работает коммутатор здесь, поэтому предлагаю повторить только основные моменты и переходить к практике.

- Когда фрейм приходит на коммутатор, первое, что он делает - смотрит на адрес отправителя и ищет его в своей таблице коммутации, если его там нет, то добавляет MAC-адрес и порт, с которого пришел это фрейм. Таким образом, коммутатор изучает сеть.

- После того, как таблица коммутации (таблица MAC адресов) заполнена, коммутатор в соответствии с ней отправляет фрейм на порт, где находится получатель.

- При получении широковещательного фрейма (с MAC-адресом получателя FFFF:FFFF:FFFF), коммутатор рассылает его на все порты, кроме того, откуда он пришел. Такая же логика, если MAC-адреса получателя фрейма нет в таблице коммутации.

Защита портов (port security)

Port security - функция коммутатора, которая позволяет жестко обозначить MAC-адрес/-адреса, которым разрешено проходить через этот порт.

Виды "запоминания MAC-адресов"

- Статический - жестко указывается MAC-адрес/-адреса.

- Динамический - указать максимальное кол-во MAC-адресов.

- Смешанный - некоторые адреса указываются жестко, а так же указывается максимальное кол-во MAC-адресов.

Виды реагирования на нарушение (violation mode)

- Protect - только отбрасывает фреймы, нарушающие установленную политику (если MAC-адреса нет в списке или превышено максимальное кол-во адресов).

- Restrict - отбрасывает фреймы, нарушающие установленную политику, и логгирует событие (заносит информацию в журнал).

- Shutdown - при нарушении политики, переводит порт в состояние error-disabled (выключен из-за ошибки).

Наш Спонсор

Наш Спонсор

Практика

Начальные данные

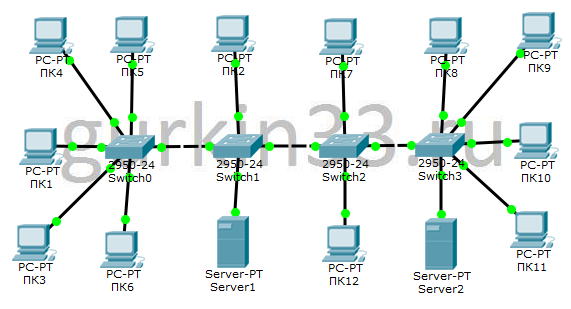

В данной практической работе будет использоваться схема сети, которая представлена на рисунке ниже.

Цели

- Разобрать строение таблицы коммутации.

- Научиться выключать порты коммутатора.

- Изучить как выключение порта влияет на таблицу коммутации.

- Изучить функцию Port Security.

Выполнение

Ваш основной инструмент при выполнении практического задания - ПК1.

-

Разобрать строение таблицы коммутации.

Зайдем на коммутатор SW0. Адрес: 10.23.11.4, пароль: gurkin33.ru.

Чтобы посмотреть таблицу коммутации (таблицу MAC-адресов), надо вызвать команду

sh mac address-table. Давайте вызовем ее и изучим более подробно.SW0#sh mac address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.4297.42d4 DYNAMIC Fa0/24 1 0001.6496.50d3 DYNAMIC Fa0/24 1 0001.c747.b20a DYNAMIC Fa0/24 1 0001.c7bd.7066 DYNAMIC Fa0/24 1 0002.1626.a11a DYNAMIC Fa0/24 1 0002.4a43.dd18 DYNAMIC Fa0/24 1 0003.e499.da74 DYNAMIC Fa0/24 1 0005.5e41.192a DYNAMIC Fa0/5 1 0009.7c2b.0612 DYNAMIC Fa0/2 1 000a.4188.50ca DYNAMIC Fa0/3 1 000d.bd02.7e95 DYNAMIC Fa0/1 1 0010.11e6.4557 DYNAMIC Fa0/4 1 0060.5c03.e4aa DYNAMIC Fa0/24 1 00d0.bad8.b87e DYNAMIC Fa0/24 1 00e0.f94c.2800 DYNAMIC Fa0/24 SW0#Первый столбец пока нас не очень интересует, т.к. с VLAN-ами мы еще не познакомились. Второй столбец озаглавлен "Mac Address", и под ним список MAC-адресов. Третий столбец говорит о том, как был добавлен MAC-адрес - динамически или статически (если его кто-то самостоятельно добавил в таблицу). Четвертый столбец "Порты" говорит нам, с какого порта был узнан MAC-адрес.

Таблица коммутации очень полезный инструмент, с помощью нее можно определить на каком порту находится то или иное устройство (чаще всего ноутбук или компьютер). Если вы видите много MAC-адресов на одном порту, то это может означать только одно - за этим портом находится еще один коммутатор (чаще всего так, но есть исключения).

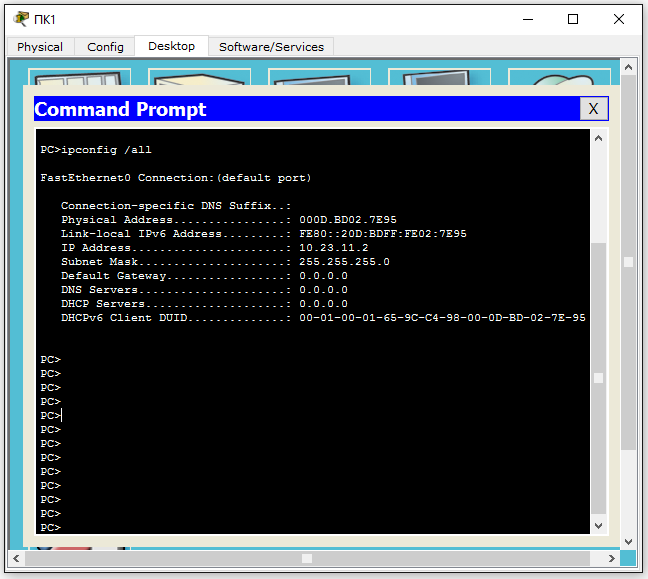

Предлагаю определить на каком порту находится наш компьютер (ПК1). Для начала надо узнать его MAC-адрес. Это можно сделать из командной строки самого компьютера, вызвав команду

ipconfig /all, рисунок 3.1. Под словами "Phisical Address" подразумевается MAC-адрес. Теперь мы можем уверенно сказать, что наш компьютер подключен к порту Fa0/1.

Рисунок 3.1 Вывод команды ipconfig /all -

Научиться выключать порты коммутатора.

Порты на коммутаторе выключаются с помощью команды

shutdown. Давайте выключим порт Fa0/24, где предположительно находится еще один коммутатор (после того, как вы узнаете как выключать порты, самое главное по ошибке не выключить порт Fa0/1, иначе работу придется начинать заново).В начале разберем название порта Fa0/24. Fa - FastEthernet (вы должны уже знать какая максимальная пропускная способность на этом порту, а если нет, читать тут), 0/24 - 0 говорит о том, что этот порт пренадлежит коммутатору (можно сказать и по-другому - припаян к основной плате), если это число отлично от нуля, то порт принадлежит модулю (платы-расширения, покупаются отдельно и всталяются для увеличения кол-ва портов), число 24 это порядковый номер порта. Теперь выключаем порт.

SW0(config)#interf fastEthernet 0/24 ###заходим в режим настройки порта Fa0/24 SW0(config-if)#shut ###выключаем порт SW0(config-if)# %LINK-5-CHANGED: Interface FastEthernet0/24, changed state to administratively down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down SW0(config-if)#

Все просто, зашли в режим настройки порта

interf fastEthernet 0/24, выключили портshutdown. Теперь посмотрим в каком он статусе.SW0#sh ip inter br Interface IP-Address OK? Method Status Protocol FastEthernet0/1 unassigned YES manual up up FastEthernet0/2 unassigned YES manual up up FastEthernet0/3 unassigned YES manual up up FastEthernet0/4 unassigned YES manual up up FastEthernet0/5 unassigned YES manual up up FastEthernet0/6 unassigned YES manual down down ... FastEthernet0/23 unassigned YES manual down down FastEthernet0/24 unassigned YES manual administratively down down Vlan1 10.23.11.4 YES manual up up SW0#

Мы уже знаем, что такое состояние up, теперь узнаем другие состояния. Administratively down - выключен вручную с помощью команды

shutdown. Down - выключен по причине отсутствия физической среды (провод не вставлен).Чтобы включить порт, надо в режиме настройки этого порта выполнить команду

no shutdown(частрица no отменяет последующую команду, мы еще не раз ее встретим). -

Изучить как выключение порта влияет на таблицу коммутации.

Посмотрим на таблицу коммутации после выключения порта.

SW0#sh mac address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0005.5e41.192a DYNAMIC Fa0/5 1 0009.7c2b.0612 DYNAMIC Fa0/2 1 000a.4188.50ca DYNAMIC Fa0/3 1 0010.11e6.4557 DYNAMIC Fa0/4 SW0#Как мы видим, MAC-адресов стало гораздо меньше, что было предсказуемо.

-

Изучить функцию Port Security.

Давайте включим порт Fa0/24 и зайдем на коммутатор SW2. Адрес: 10.23.11.6, пароль: gurkin33.ru. На портах коммутатора SW2 Fa0/1 и Fa0/2 находятся ПК7 и ПК12, мы будем использовать их для наших экспериментов.

Начнем с простой настройки Port Security на порту Fa0/1. По умолчанию, если мы не задали ни одного параметра, а просто включили Port Security, то выставляются настройки: максимум адресов на порту - 1, MAC-адрес - первый попавшийся, в случае нарушения - выключить порт. Ниже представлена настройка и просмотр состояния.

SW2#conf t SW2(config)#interf fa 0/1 SW2(config-if)#switchport mode access SW2(config-if)#switchport port-security ###включаем port-security SW2(config-if)# SW2(config-if)#do sh port-security ###показывает статистику по всем интерфейсам Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count) -------------------------------------------------------------------- Fa0/1 1 1 0 Shutdown ---------------------------------------------------------------------- SW2(config-if)#exit SW2(config)#exit SW2#SW2#sh port-security interf fa 0/1 ###показывает подробную информацию по конкретному интерфейсу Port Security : Enabled ###статус port-security - включен Port Status : Secure-up ###статус порта - "обезопасен" Violation Mode : Shutdown ###в случае нарушения выключить Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 ###максимальное количество адресов Total MAC Addresses : 1 ###всего адресов Configured MAC Addresses : 0 ###статичных адресов Sticky MAC Addresses : 0 Last Source Address:Vlan : 0010.118E.8E53:1 ###последний замеченый адрес источника Security Violation Count : 0 SW2# SW2# SW2#sh mac address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.439d.d968 DYNAMIC Fa0/2 1 0001.6496.50d3 DYNAMIC Fa0/24 1 0001.c747.b20a DYNAMIC Fa0/23 1 0002.1626.a11a DYNAMIC Fa0/24 1 0002.4a43.dd17 DYNAMIC Fa0/23 1 0005.5e41.192a DYNAMIC Fa0/23 1 0009.7c2b.0612 DYNAMIC Fa0/23 1 000a.4188.50ca DYNAMIC Fa0/23 1 000d.bd02.7e95 DYNAMIC Fa0/23 1 0010.118e.8e53 STATIC Fa0/1 ###адрес теперь статично прикреплен к интерфейсу 1 0010.11e6.4557 DYNAMIC Fa0/23 1 0060.5c03.e4aa DYNAMIC Fa0/24 1 00d0.d3d3.9718 DYNAMIC Fa0/24 1 00e0.f94c.2800 DYNAMIC Fa0/24(ох, как много букв, сейчас разберемся). Первое, что мы сделали, это настроили port-security командой

switchport port-security(перед этим мы ввели командуswitchport mode access, она обязательна, но значение ее мы узнаем в следующем разделе). Частицаdoпозволяет в режиме конфигурации вызывать команды из privilege mode, бывает очень полезно, но не всегда удобно. Командаshow port-securityпозволяет просмотреть краткую статистику всех интерфейсов с настроенной функцией port-security. Более подробную информацию по конкретному интерфейсу мы можем посмотреть при помощи командыshow port-security interface <имя интерфейса>, важные моменты в выводе этой команды прокоментированы. Так же обратите внимание, что в таблице коммутации к порту Fa0/1 прикреплен MAC-адрес.Теперь настроим порт Fa0/2 на определенный MAC-адрес и выставим другую политику в случае нарушения, например restrict.

SW2(config)#interf fa 0/2 SW2(config-if)#switchport mode access SW2(config-if)#shut SW2(config-if)#switchport port-security violation restrict SW2(config-if)#switchport port-security mac-address 0001.439d.0001 SW2(config-if)#switchport port-security SW2(config-if)#no shut

SW2#sh port-security interface fastEthernet 0/2 Port Security : Enabled Port Status : Secure-up Violation Mode : Restrict Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 1 Configured MAC Addresses : 1 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0001.439D.D968:1 Security Violation Count : 22 ###количество фреймов нарушивших политику SW2#sh port-security Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count) -------------------------------------------------------------------- Fa0/1 1 1 0 Shutdown Fa0/2 1 1 28 Restrict ---------------------------------------------------------------------- SW2#Обратите внимание, что перед тем как настраивать порт его выключили, а после настройки включили. Это делается для того, чтобы туда ничего лишнего "не залетело".

Мы специально настроили в port-security фиктивный MAC-адрес, что бы посмотреть как поведет себя политика. Отличие режимов Restrict от Protect, только в логирование нарушений, Protect отбрасывает фреймы и нигде это не фиксирует. Просматривая статистику, мы можем видеть, что счетчик нарушений растет, и что последний MAC-адрес, появившийся на этом порту, отличается от того, который мы указали.

Не забывайте после настройки вводить командуswitchport port-security, именно она включает port-security.

Разберем последний пример с портом Fa0/24, на этот раз в случае нарушения порт выключится.

SW2(config)#interf fastEthernet 0/24 SW2(config-if)#switchport mode access SW2(config-if)#shut SW2(config-if)#switchport port-security maximum ? <1-132> Maximum addresses SW2(config-if)#switchport port-security maximum 3 SW2(config-if)#switchport port-security viol shutdown SW2(config-if)#switchport port-security SW2(config-if)#no shut

SW2#sh port interf fa0/24 Port Security : Enabled Port Status : Secure-shutdown ###порт выключен Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 0 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0060.5C03.E4AA:1 Security Violation Count : 1 ###из-за одного нарушения порт выключился

Мы настроили на порту максимум 3 адреса, если политика нарушается, порт выключается. Так как на порту Fa0/24 больше чем три адреса, порт выключился из соображений безопасности. Вывод команды

sh port interf fa0/24показывает статус порта как Secure-shutdown или "безопасно-выключен", а в самом конце мы можем видеть из-за какого MAC-адреса это произошло. Теперь разберемся как реанимировать такой порт.SW2(config)#interf fastEthernet 0/24 SW2(config-if)#no switchport port-sec ###отключаем Port-Security SW2(config-if)#shut ###выключаем порт %LINK-5-CHANGED: Interface FastEthernet0/24, changed state to administratively down SW2(config-if)# SW2(config-if)#no shut ###включаем порт SW2(config-if)#exit SW2(config)#exit SW2# SW2# SW2# SW2#sh mac address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.439d.0001 STATIC Fa0/2 1 0001.6496.50d3 DYNAMIC Fa0/24 1 0001.c747.b20a DYNAMIC Fa0/23 1 0002.1626.a11a DYNAMIC Fa0/24 1 0002.4a43.dd17 DYNAMIC Fa0/23 1 0005.5e41.192a DYNAMIC Fa0/23 1 0009.7c2b.0612 DYNAMIC Fa0/23 1 000a.4188.50ca DYNAMIC Fa0/23 1 000d.bd02.7e95 DYNAMIC Fa0/23 1 0010.118e.8e53 STATIC Fa0/1 1 0010.11e6.4557 DYNAMIC Fa0/23 1 0060.5c03.e4aa DYNAMIC Fa0/24 1 00d0.d3d3.9718 DYNAMIC Fa0/24 1 00e0.f94c.2800 DYNAMIC Fa0/24 SW2#Соответственно, чтобы реанимировать порт, который был выключен из соображения безопасности, надо его вручную выключить, а потом включить. В нашем случае перед тем как реанимировать, мы отключили Port-Security командой

no switchport port-security, что бы после "поднятия" он снова не "упал".

Наш Спонсор

Наш Спонсор

Лабораторка

Начальные данные

В данной лабораторной работе схема сети не известна.

- Вся лабораторка выполняется с ПК1.

- Коммутатор на первом этаже: локальное имя - SW0, адрес - 10.23.11.4, пароль - gurkin33.ru.

- Коммутатор на втором этаже: локальное имя - SW1, адрес - 10.23.11.5, пароль - gurkin33.ru.

- Коммутатор на третьем этаже: локальное имя - SW2, адрес - 10.23.11.6, пароль - gurkin33.ru.

- Коммутатор на четвертом этаже: локальное имя - SW3, адрес - 10.23.11.7, пароль - gurkin33.ru.

Задания

- В фирму пришло три новых сотрудника два из которых - на третьем этаже, и один - на четвертом. Специалист поддержки пользователей сообщил, что на третьем этаже он подключил пользователей к портам Fa0/17 и Fa0/19, а на четвертом этаже - к порту Fa0/14. Во всех трех случаях сеть на компьютерах не появилась, просит проверить.

- На втором этаже сотрудник пришел с ноутбуком и решил использовать его вместо своего компьютера, но, когда он его подключает, сеть не работает. Специалист поддержки пользователей говорит, что он (ноутбук) подключен к порту Fa0/21, просит предоставить доступ.

- Был замечен подозрительный трафик с MAC-адреса 0001.4297.42D4. Просят найти на каком порту какого коммутатора он находится и выключить этот порт.

Если вы нашли в тексте ошибку, выделите текст и нажмите Ctrl + Enter.